前言

在渗透测试中,信息收集是非常关键的一步,它为后续的漏洞发现和利用提供了重要的基础。以下是非常详细的信息收集方式:

一、被动信息收集

被动信息收集是指在不与目标系统直接交互的情况下,通过公开渠道获取目标系统的相关信息。这种方式通常不会留下痕迹,具有较高的隐蔽性。

1、搜索引擎

-

使用Google、Bing等搜索引擎,通过输入特定的关键词(如公司名称、域名、产品名称等)来搜索与目标系统相关的信息。这些信息可能包括网站公开的信息、新闻报道、用户评论、社交媒体帖子等。

-

利用Google Hacking技巧,通过构造特定的搜索字符串来搜索互联网上的敏感信息,如数据库文件、配置文件、后台登录页面等。

2、网络空间搜索引擎

-

使用如FOFA、Shodan、ZoomEye等网络空间搜索引擎,这些工具能够搜索互联网上的在线设备和服务,帮助发现目标系统的网络架构、开放的端口、使用的服务等敏感信息。

3、Whois查询

-

通过Whois查询获取目标域名的注册信息,包括注册人姓名、邮箱、联系电话、注册商、注册日期和到期日期等。这些信息有助于了解目标系统的所有权和联系方式,甚至可能通过邮箱反查找到管理员的个人信息。

4、备案信息查询

-

如果目标网站搭建在国内,则需要进行备案。通过ICP备案查询网站(如http://beian.miit.gov.cn/#/Integrated/recordQuery)可以查询到网站的备案信息,包括备案主体、备案号、审核时间等。

5、社交媒体和专业网络

-

在LinkedIn、微博等社交媒体上搜索目标公司的员工信息,可能获取到管理员的个人资料或联系方式。

-

加入网络安全相关的专业网络或社区,与其他安全专家交流,获取最新的安全动态和技巧。

举例常用的域名信息收集平台

网络安全测绘空间FOFA:https://fofa.info/

FOFA(网络空间安全搜索引擎)是一款专注于网络空间资产测绘的搜索引擎,它通过强大的数据采集和索引技术,帮助用户快速发现和管理网络资产,有效提升了网络空间安全的监测和管理能力。

image-20240708123836835

shodan搜索引擎:https://www.shodan.io/

Shodan 是一个网络搜索引擎,它与一般的搜索引擎有所不同,主要侧重于搜索互联网上连接的设备、服务和网络。

image-20240708124110986

爱站工具网:https://www.aizhan.com/

爱站网站长工具提供网站收录查询和站长查询以及百度权重值查询等多个站长工具,免费查询各种工具,包括有关键词排名查询,百度收录查询等。

image-20240708124430316

站长之家:https://whois.chinaz.com/

站长之家Whois工具是一款在线查询工具,可快速查询域名注册信息,包括注册人、注册商、注册时间等关键数据,帮助用户全面了解域名状态。 该工具由站长之家提供,因其便捷性和实用性而受到广泛使用。

image-20240708100523487

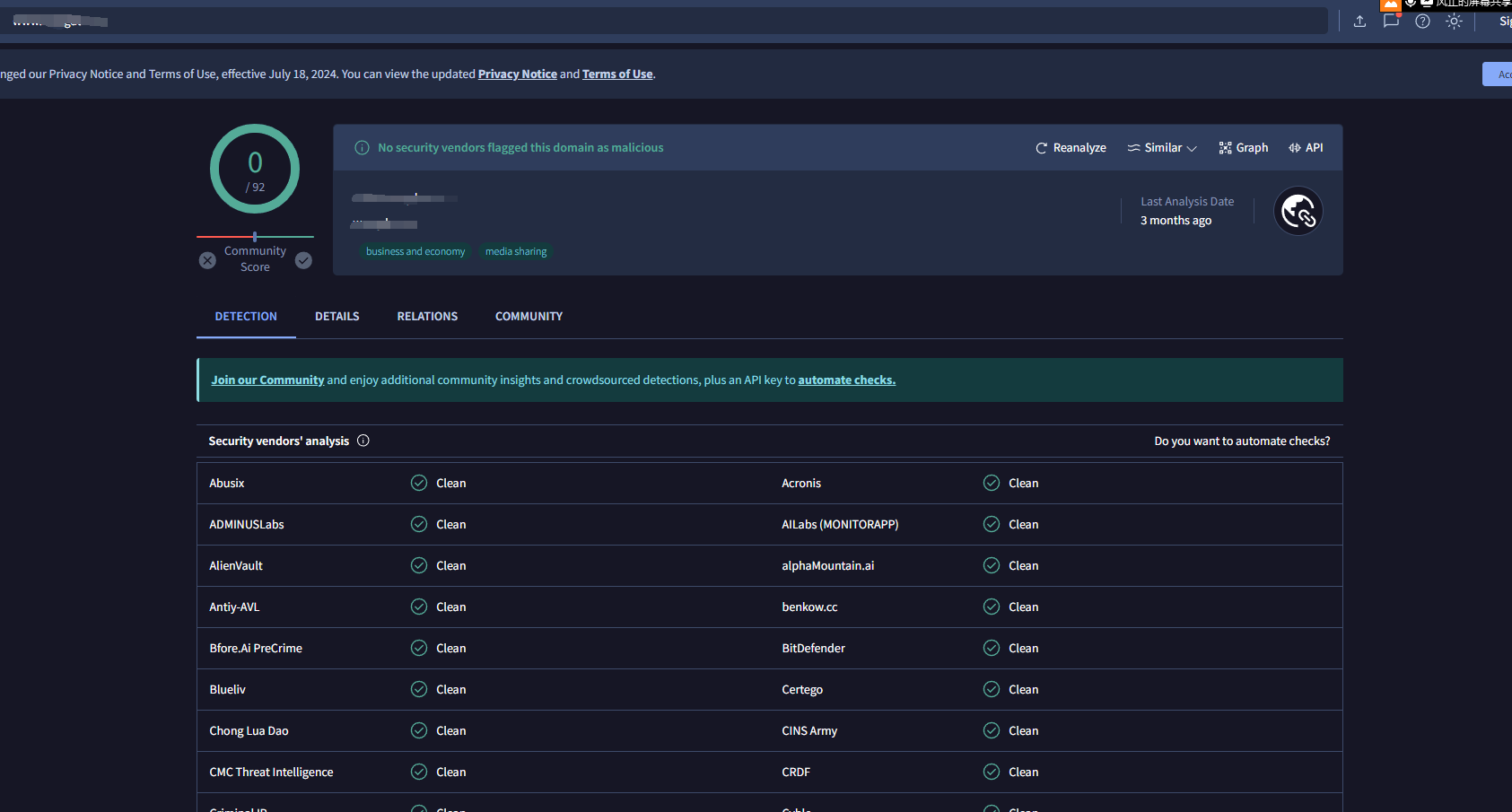

VirusTool:https://www.virustotal.com/gui/home/url

image-20240708123332951

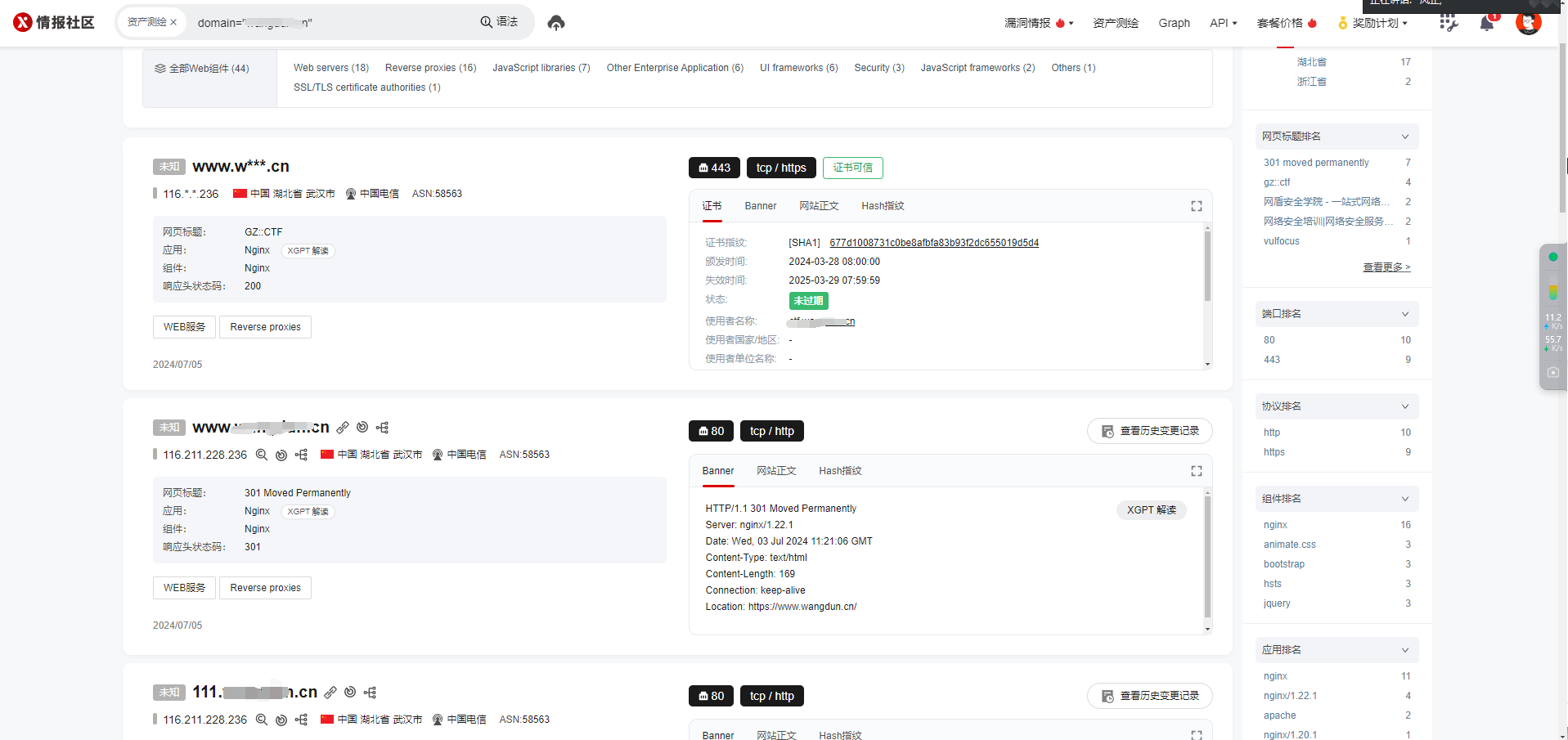

微步在线:https://x.threatbook.com/v5/mapping

微步在线是数字时代网络安全技术创新型企业,专注于精准、高效、智能的网络威胁发现和响应,提供全方位威胁检测产品及服务,引领中国威胁情报行业发展。多次入选全球网络安全权威榜单,实力强劲。

image-20240708101402733

全球whois查询:https://www.whois365.com/cn/

全球Whois查询是一个在线服务,用于查询域名的注册信息,包括注册人、注册商、注册日期及过期日期等,帮助用户全面了解域名的归属和状态。

image-20240708122615907

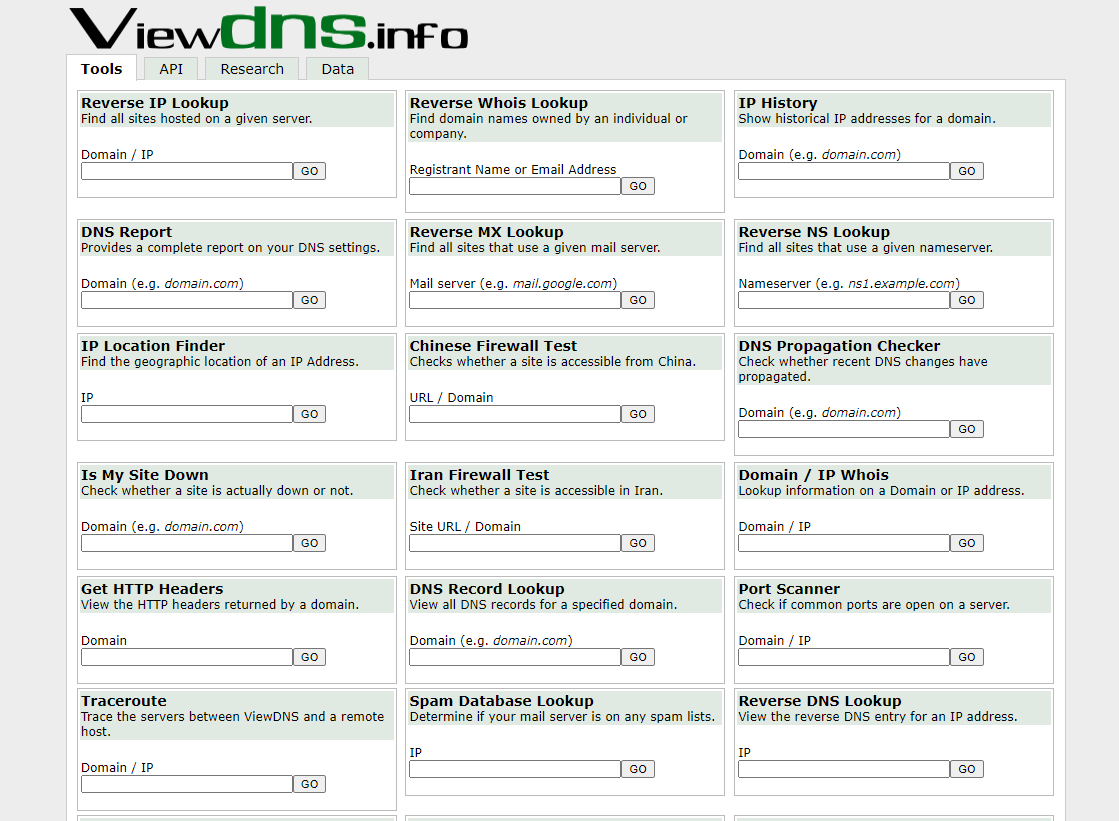

ViewDNS:https://viewdns.info/

ViewDNS是一个强大的在线DNS及网站信息检索工具,提供反向IP查询、端口扫描、DNS检测报告等多种功能,帮助用户了解域名和网站的详细信息。该平台适用于网络安全、SEO优化等多个领域。

image-20240708124644429

二、主动信息收集

主动信息收集是指通过直接与目标系统交互来获取信息,这种方式可能会留下痕迹,需要谨慎操作。

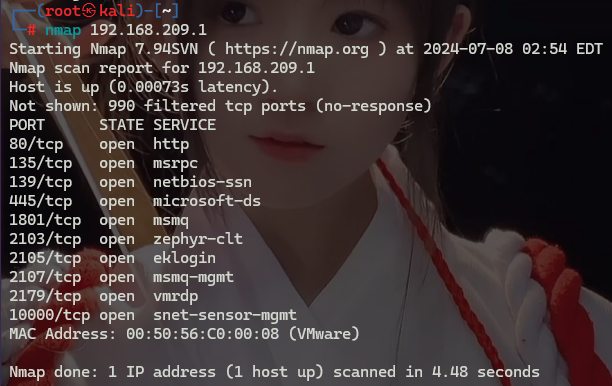

1、端口扫描

-

使用Nmap等端口扫描工具对目标系统进行扫描,识别开放的端口和服务。端口扫描有助于了解目标系统的网络配置和服务状态,为后续漏洞扫描和利用提供线索。

-

Nmap支持多种扫描技术,如TCP SYN扫描、UDP扫描、ICMP扫描等,可以根据需要选择合适的扫描方式。

image-20240708145524831

以下是常见的服务端口:

| 端口 | 描述 |

|---|---|

| 21 | ftp文件共享 |

| 22 | ssh |

| 23 | telnet |

| 3389 | 远程桌面 |

| 3306 | mysql(默认禁用远程连接) |

| 5900 | VNC |

| 139 | Samba |

| 1433 | sqlserver |

| 80 | http |

| 443 | https |

| 5432 | PostgreSQL |

| 6379 | redis |

| 25 | SMTP |

| 27017、27018 | mongDB |

| 110 | POP3 |

| 53 | DNS |

2、网络映射

-

通过网络映射工具(如Wireshark)分析目标网络的流量模式和网络结构,构建网络拓扑图。这有助于了解目标网络中的关键节点和流量分布,为后续的渗透测试提供指导。

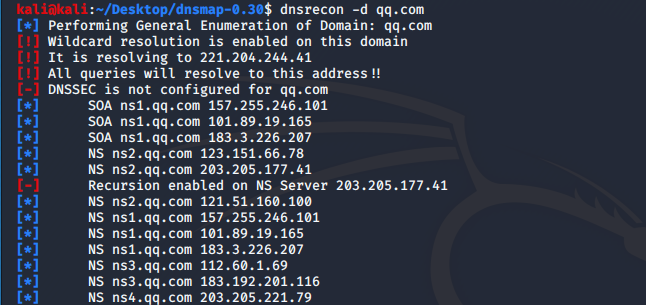

3、DNS枚举

-

对目标域名进行DNS枚举,以发现与目标域名相关的其他域名或子域名。DNS枚举有助于扩大攻击范围,发现可能存在的其他攻击面。

-

可以使用DNSRecon、Layer子域名挖掘机等工具进行DNS枚举。

DNSRecon:

image-20240708151958836

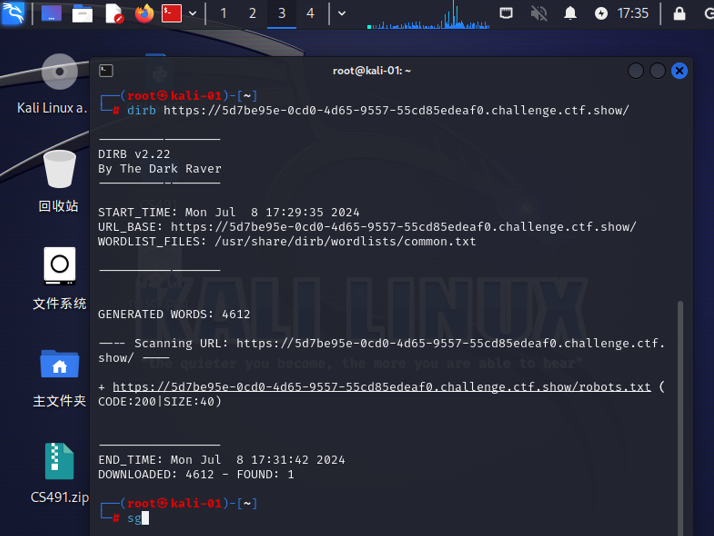

4、敏感目录和文件扫描

-

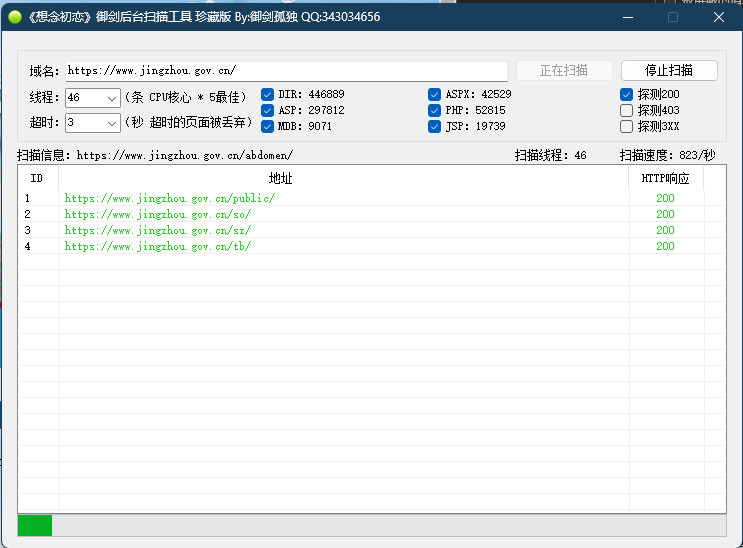

使用御剑、DirBuster、Dirsearch等工具对目标网站的敏感目录和文件进行扫描。这些工具通过向目标网站发送大量的HTTP请求,尝试访问可能存在的敏感目录和文件(如后台登录页面、数据库文件、配置文件等)。

DirBuster

image-20240708174037750

例如目录扫描御剑,还可以指定网站类型

image-20240708151016043

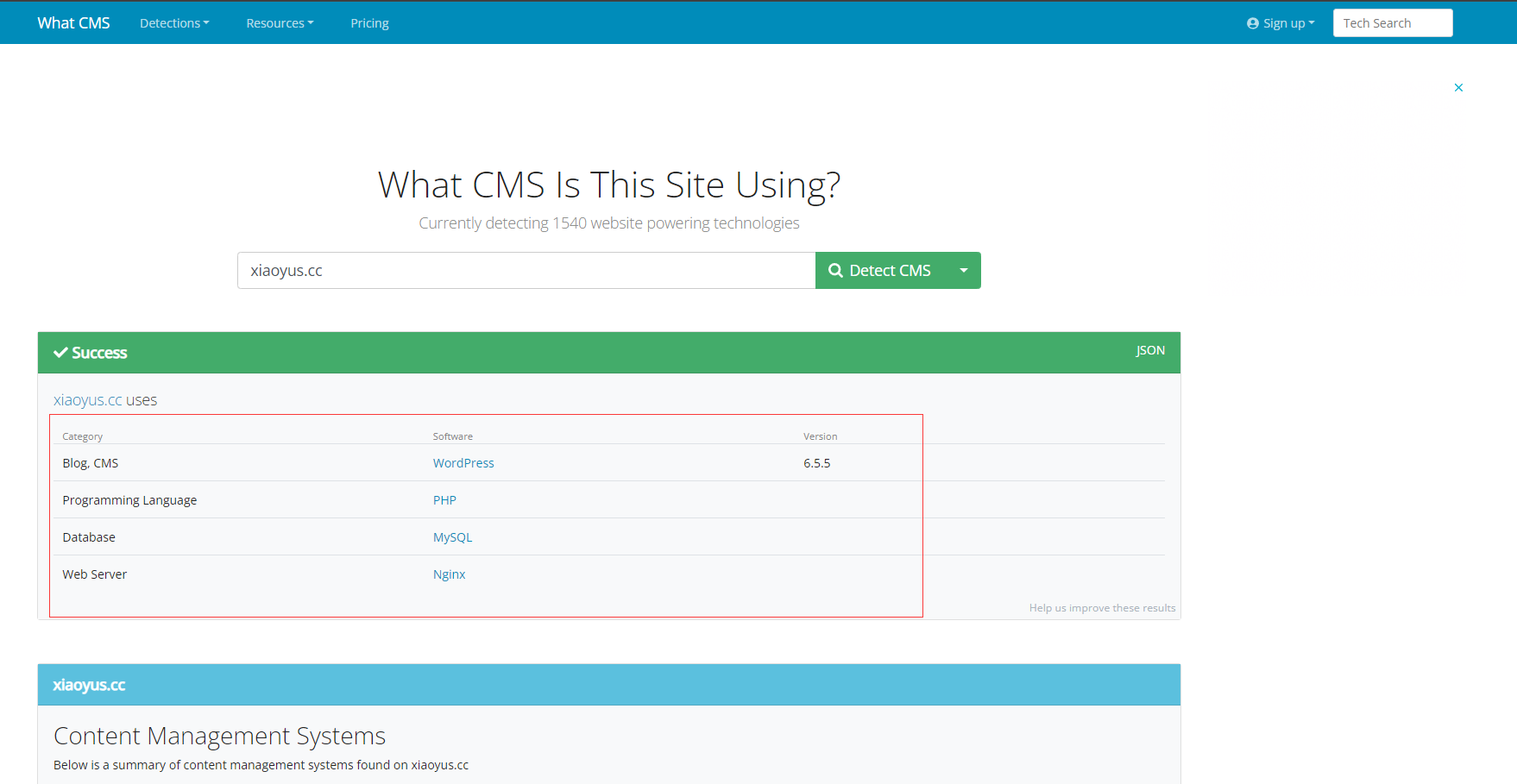

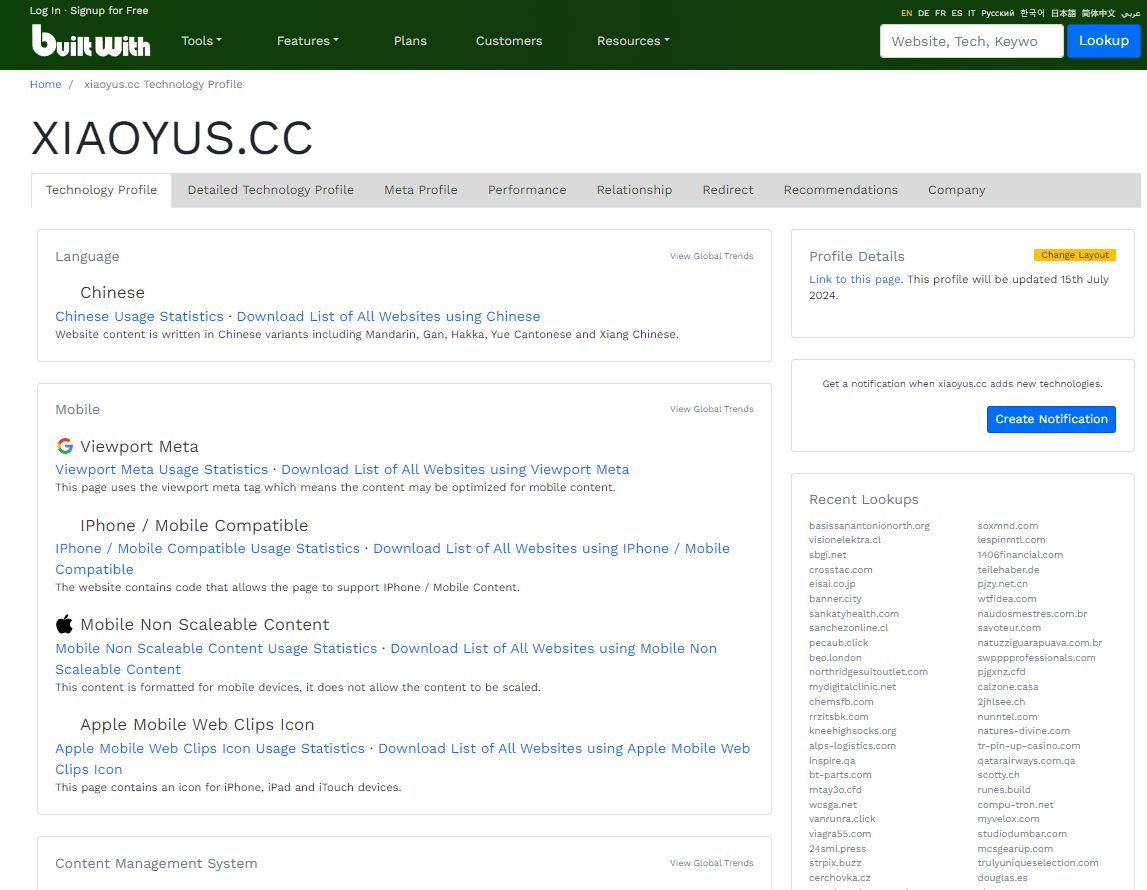

5、CMS指纹识别

-

通过识别目标网站使用的CMS(内容管理系统)类型,可以查找针对该CMS的已知漏洞和攻击方法。可以使用在线CMS指纹识别工具(如WhatCMS、BuiltWith等)或手动分析目标网站的HTML源代码来识别CMS类型。

WhatCMS:

image-20240708151251380

BuiltWith:

image-20240708151432139

6、绕过CDN获取真实IP

-

如果目标网站使用了CDN(内容分发网络),则可能无法直接获取到网站的真实IP地址。可以通过多地ping、查询子域名对应的IP地址、查看邮件头中的邮件服务器域名IP等方式来绕过CDN,获取网站的真实IP地址。

itdog:

image-20240708151828828

三、其他信息收集方式

1、社会工程学

-

通过电话、邮件等方式与目标公司的员工进行交流,尝试获取敏感信息或建立信任关系。社会工程学是一种非常有效的信息收集方式,但需要谨慎操作以避免违法行为。

一个简单的被骗案例《小李的悲惨遭遇》

❝ 在一个风和日丽的下午,小李像往常一样坐在电脑前,浏览着各种社交媒体和新闻网站。突然,他收到了一封来自“银行客服”的电子邮件,邮件标题是“您的账户存在安全风险,请立即验证”。

小李心里一紧,毕竟银行账户里存着他所有的积蓄。他赶紧点击邮件中的链接,进入了一个看似与银行官网无异的页面。页面上要求他输入银行账号、密码以及身份证号码等敏感信息,以便进行“安全验证”。

小李没有多想,按照页面提示输入了所有信息。然而,就在他提交信息的那一刻,页面突然跳转到了一个空白页面,然后就没有任何反应了。小李心中涌起一股不祥的预感,他意识到自己可能上当了。

果然,没过多久,小李的手机就收到了几条银行发来的短信,提示他的账户被多次转账,金额加起来竟然有好几万!小李惊慌失措,立刻拨打了银行的客服电话。

经过与银行工作人员的沟通,小李得知自己遭遇了社会工程学攻击。那封邮件并不是银行发送的,而是一个精心设计的骗局。攻击者通过伪造银行官网页面,诱骗小李输入了敏感信息,从而盗取了他的账户资金。

小李后悔莫及,他意识到自己在面对网络信息时太过轻信,没有仔细辨别真伪。这次经历给他敲响了警钟,也让他深刻认识到了保护个人信息的重要性。

从那以后,小李变得格外谨慎。他再也没有随意点击过不明链接,也没有在未经核实的网站上输入过个人信息。他还定期更换密码,并开启了银行账户的双重验证功能,以确保自己的资金安全。

❞

2、旁站和C段扫描

-

旁站是指在同一服务器或IP地址段上运行的其他网站。通过发现目标网站的旁站,可能找到其他可以利用的漏洞或敏感信息。C段扫描则是指对与目标网站处于同一C段地址范围内的其他服务器进行扫描,以发现可能存在的其他攻击面。

查旁站

image-20240708152639546

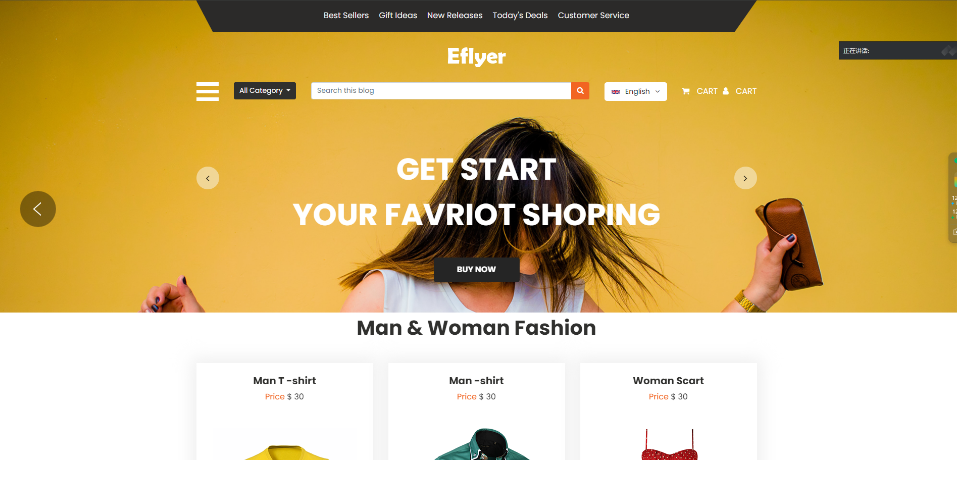

漏洞复现

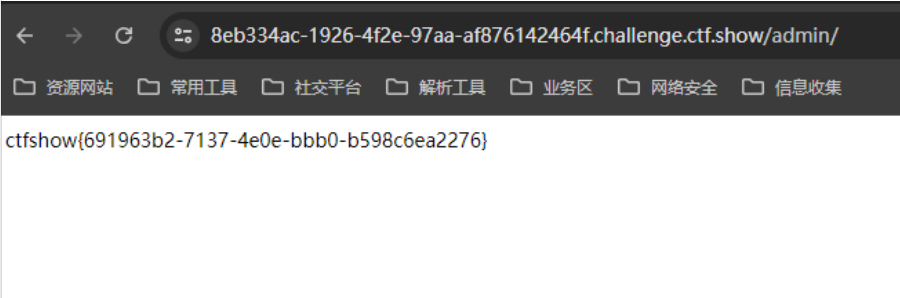

ctfshow中的「eflyer」

image-20240708182435807

看看有什么信息,网站尾部有一个编号,记下来

image-20240708182749322

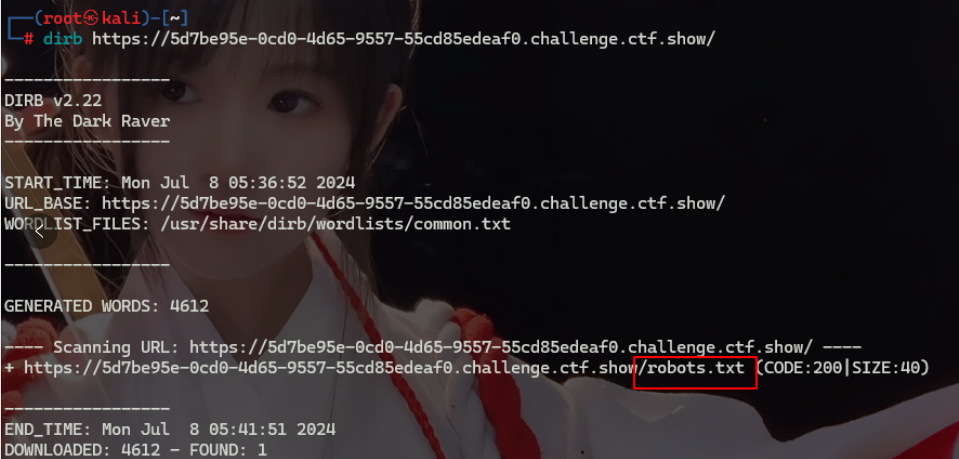

利用dirb工具爆破目标目录,得出一个robots.txt协议

image-20240708182549678

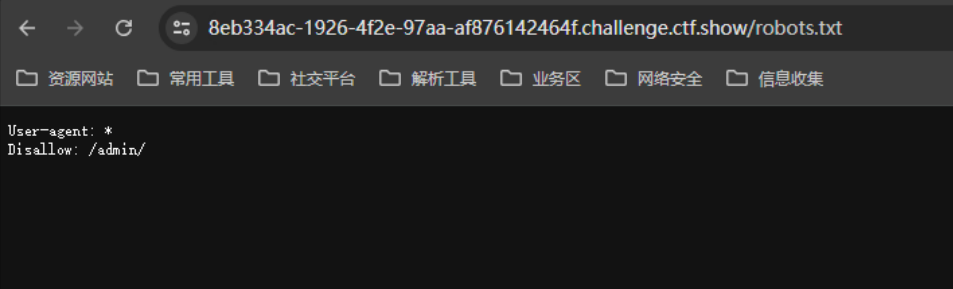

尝试访问,似乎是告诉我们有一个后台管理界面

image-20240708182642722

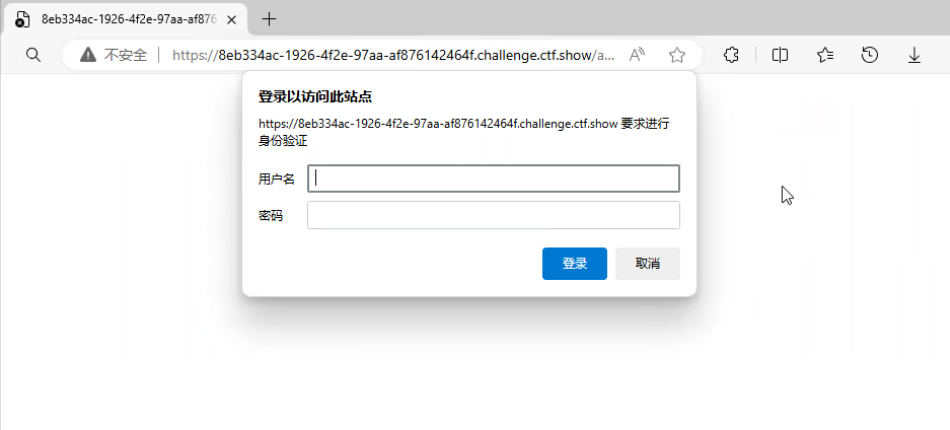

image-20240708182715827

尝试登录admin/admin,登录失败,用刚刚的编号尝试,得到结果

image-20240708182859850

总结

信息收集是网络安全领域的重要步骤,分为被动与主动收集两种方式。

被动收集通过搜索引擎、网络空间搜索引擎、Whois查询等公开渠道获取信息,隐蔽性高。

主动收集则直接与目标系统交互,如端口扫描、网络映射、DNS枚举等,可能留下痕迹,需谨慎操作。

社会工程学、旁站和C段扫描等其他方式也常用于信息收集。这些方式共同构成了网络安全中不可或缺的信息收集体系。

原文:你真的会信息收集嘛,信息收集10大技巧,4k文案超详细解析——渗透测试

![[C++]入门基础(1)](https://i-blog.csdnimg.cn/direct/bfd3acf0ac0c4157a5507b4fec67112e.png)